DNS

Sommaire

- Qu’est-ce qu’un DNS ?

- Fonctionnement des DNS

- Comment changer mes DNS ?

- DNS privés

- DNS des FAI

Qu’est-ce qu’un DNS ?

Les DNS (Domain Name System, ou système de noms de domaine) jouent un rôle crucial en tant que répertoire de l’Internet, en facilitant la navigation sur le web. En permettant la traduction des noms de domaine, tels que nytimes.com ou wikipedia.org, en adresses IP numériques que les navigateurs peuvent comprendre, le DNS élimine le besoin pour les utilisateurs de mémoriser des adresses IP complexes, qu’elles soient en format IPv4 comme 192.168.1.1, ou en format plus récent et alphanumérique d’IPv6, comme 2400:cb00:2048:1::c629:d7a2.

Créé par Jon Postel et Paul Mockapetris en 1983 sous la direction de la DARPA, le DNS a évolué pour devenir un service distribué fondamental au développement de l’Internet.

Il est important de noter que les DNS sont gérés par une infrastructure mondiale de serveurs DNS, qui travaillent ensemble pour assurer une connectivité continue sur Internet. Cette infrastructure est répartie en différents niveaux, appelés zones DNS, qui sont gérés par différents organismes et entreprises.

En résumé, les DNS contribuent de manière significative à la fluidité et à l’efficacité des communications en ligne, soutenant ainsi l’expansion continue du réseau Internet mondial.

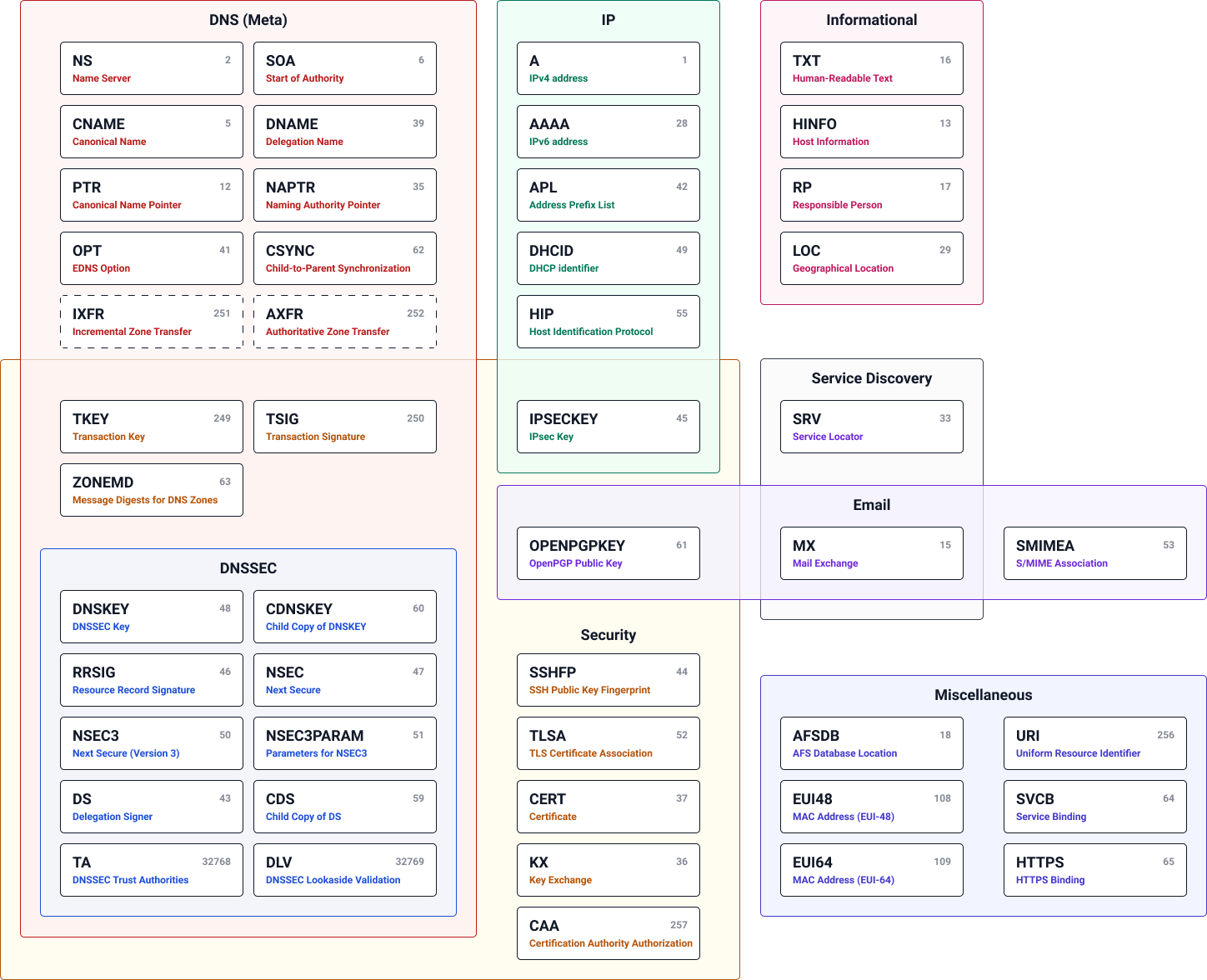

Source : NsLookup.io

Fonctionnement des DNS

Le processus de résolution DNS est essentiel pour le fonctionnement d’Internet, car il transforme un nom d’hôte, tel que thisip.pw, en une adresse IP « au format informatique », comme 156.169.42.13. Cette adresse IP unique est attribuée à chaque appareil connecté à Internet, jouant un rôle similaire à celui d’une adresse postale en permettant de localiser et d’identifier un appareil sur le réseau mondial.

Lorsqu’un utilisateur souhaite accéder à une page web, il saisit un nom de domaine dans son navigateur. Le DNS intervient alors pour traduire ce nom en une adresse IP compréhensible par les machines, permettant ainsi au navigateur de localiser le serveur hébergeant la page web souhaitée. Ce processus de traduction est crucial pour la navigation web fluide et rapide.

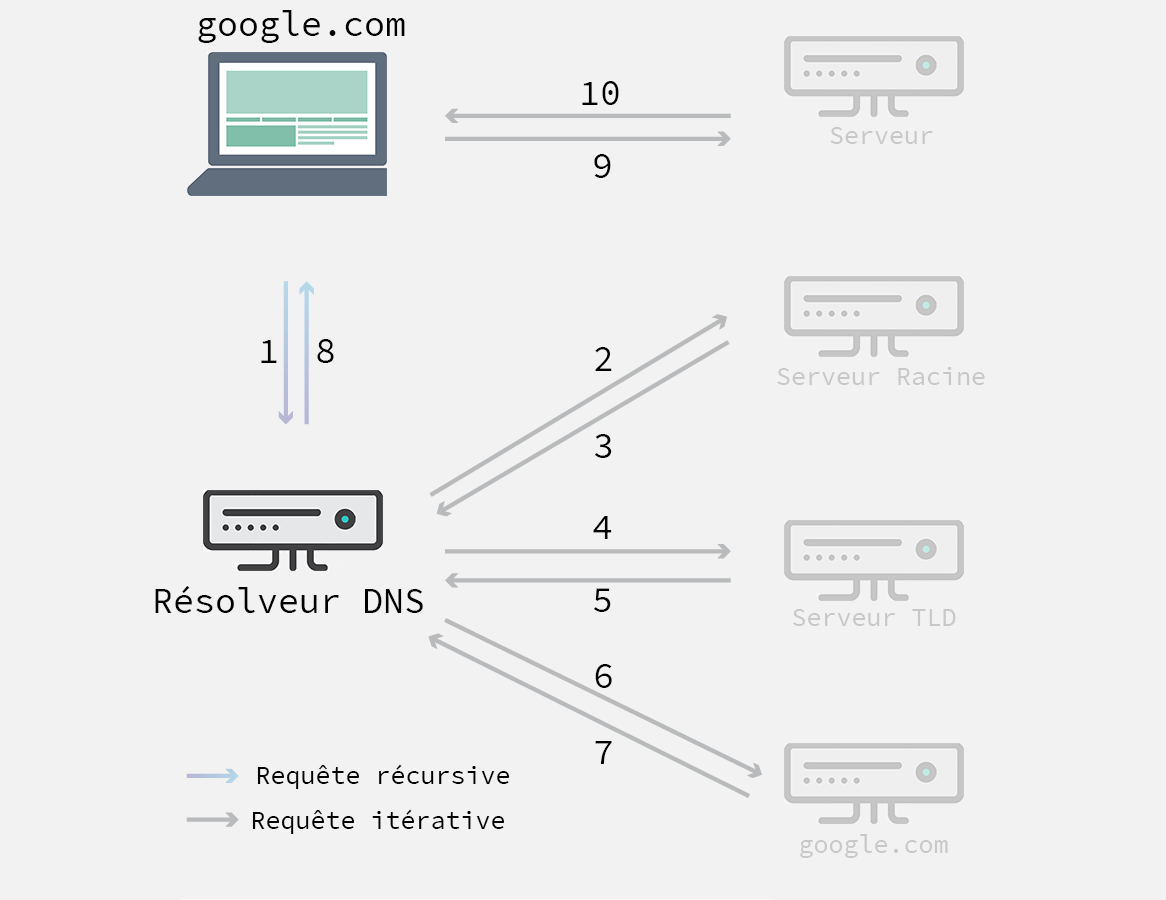

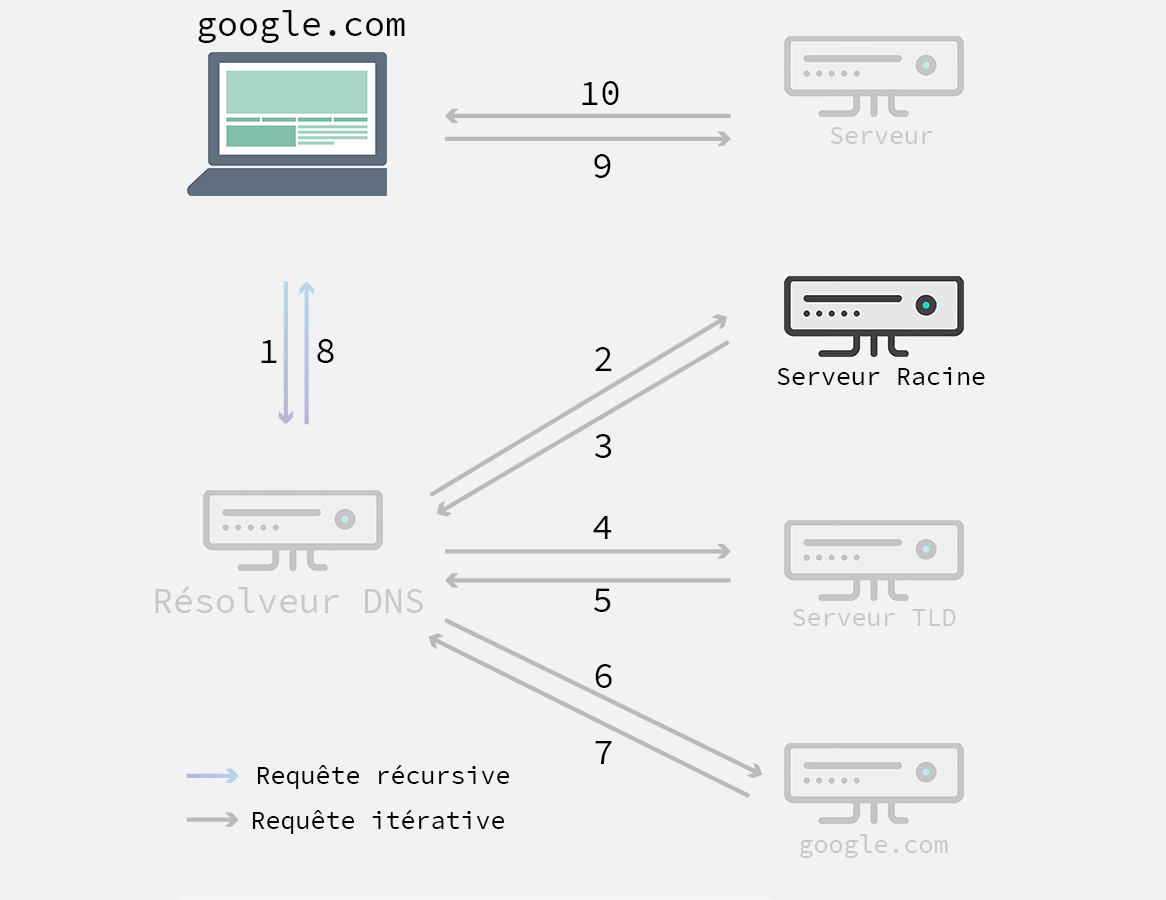

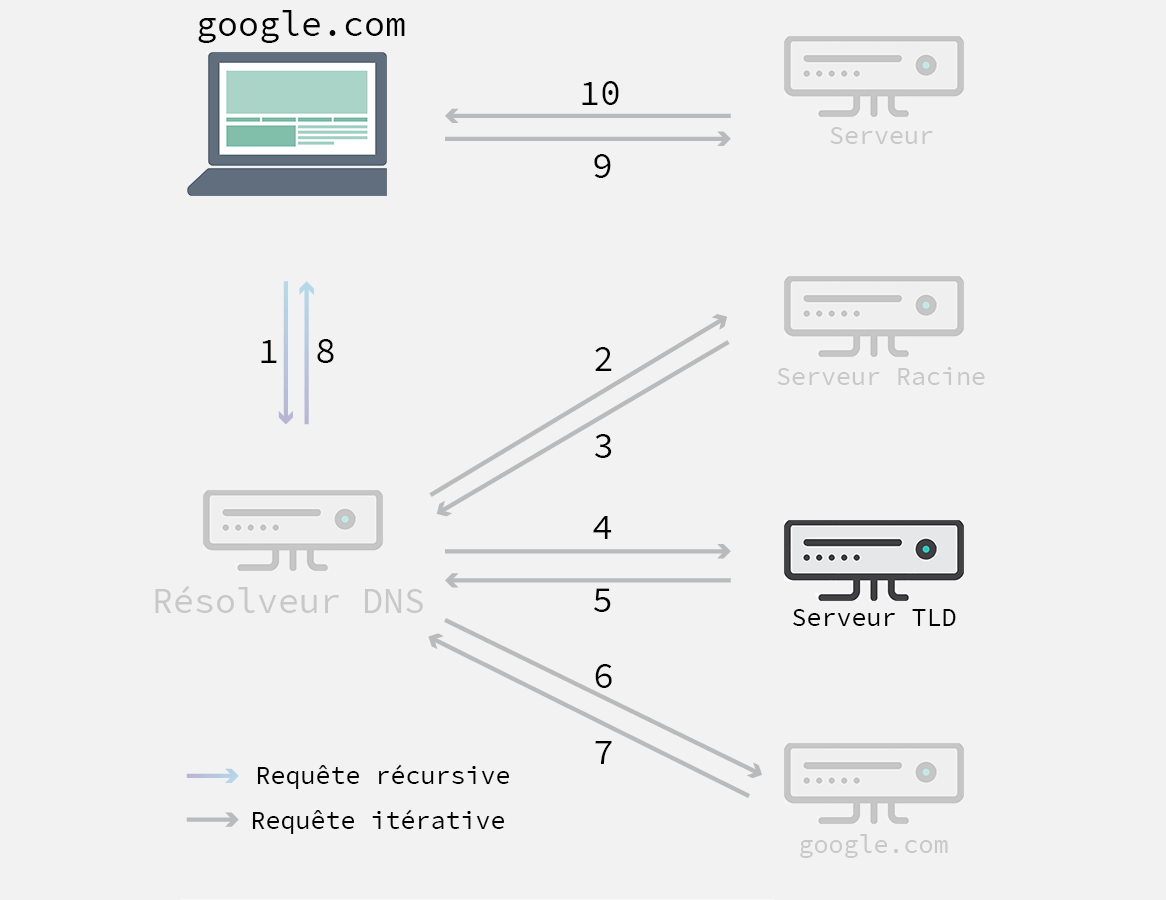

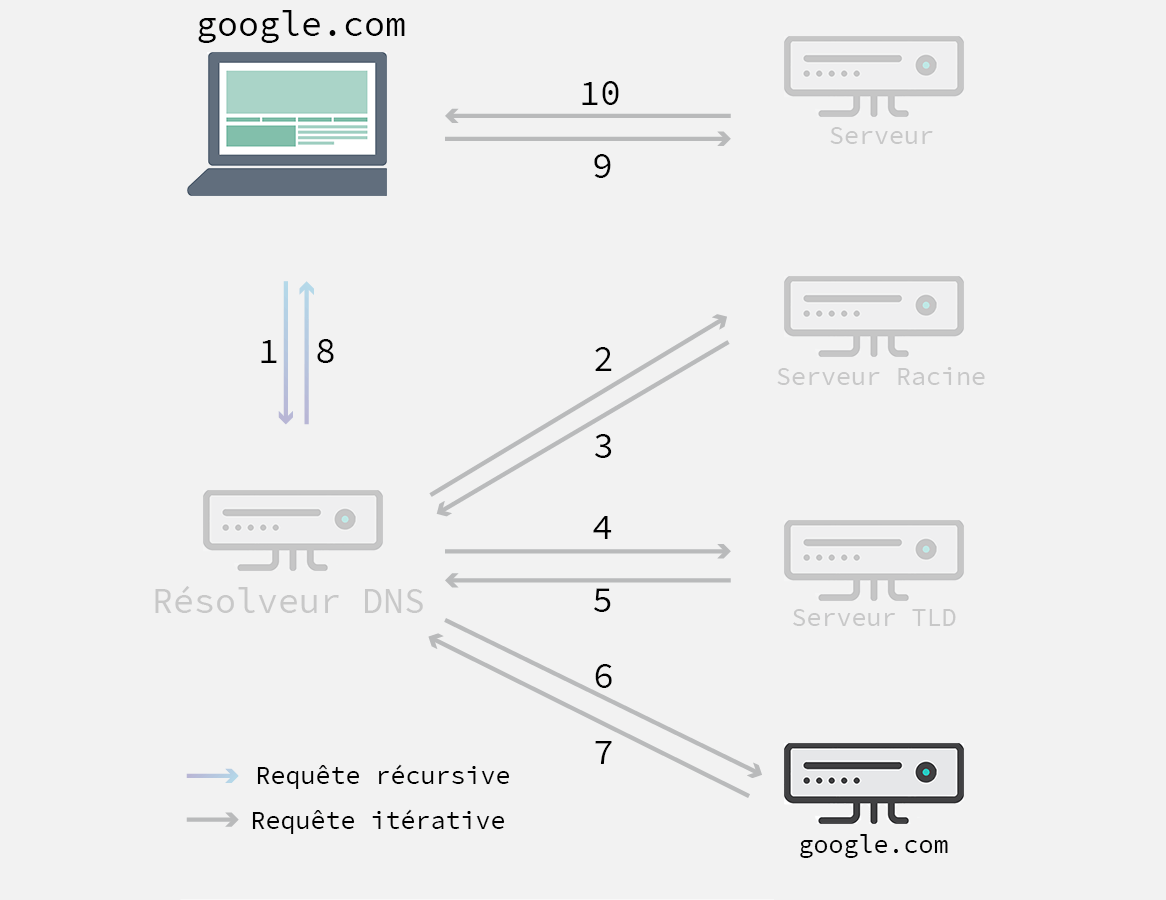

La résolution DNS implique plusieurs composants clés qui travaillent ensemble pour acheminer la requête. Parmi eux, on trouve le résolveur DNS, qui est généralement fourni par le fournisseur d’accès Internet (FAI) de l’utilisateur, les serveurs racine, qui dirigent la requête vers les serveurs de noms de domaine de niveau supérieur (TLD), et enfin les serveurs de noms autoritaires, qui contiennent les enregistrements DNS finaux nécessaires pour résoudre le nom de domaine en adresse IP.

Lors du chargement d’une page web, quatre serveurs DNS jouent un rôle crucial :

- Le récurseur DNS reçoit la requête du client et commence la recherche

- Le serveur racine DNS est consulté pour obtenir des informations sur le domaine de premier niveau (TLD)

- Le serveur DNS TLD est alors contacté pour localiser le serveur de noms faisant autorité pour le domaine spécifique

- Le serveur de nom de référence faisant autorité fournit l’adresse IP de la page web demandée

Pour l’utilisateur final, la résolution DNS se déroule en arrière-plan et ne nécessite aucune interaction supplémentaire après la saisie de l’adresse web. Le navigateur initie une requête DNS qui traverse ces différents composants, sans que l’utilisateur ne s’en rende compte. La rapidité et l’efficacité de ce processus sont essentielles pour garantir une expérience utilisateur fluide, permettant aux pages web de se charger rapidement et de manière transparente. Ainsi, le DNS joue un rôle fondamental en facilitant l’accès à l’immense quantité de ressources disponibles sur Internet.

Résolution itérative d’un nom dans le DNS par un serveur DNS (étapes 2 à 7) et réponse (étape 8) suite à l’interrogation récursive (étape 1) effectuée par un client (resolver) DNS

Source : Wikipédia

Qu’est-ce qu’un résolveur récursif DNS ?

Un résolveur récursif, également connu sous le nom de récurseur DNS, est le point de départ d’une requête DNS. Il fonctionne comme un intermédiaire entre un client et un serveur de noms DNS. Lorsqu’il reçoit une requête DNS d’un client web, le résolveur récursif peut répondre avec des données mises en cache ou transmettre la requête à un serveur de noms racine. Ensuite, il envoie une requête à un serveur de noms TLD (domaine de premier niveau), suivie d’une requête finale à un serveur de noms faisant autorité. Une fois qu’il obtient la réponse du serveur de noms faisant autorité avec l’adresse IP demandée, le résolveur récursif transmet cette information au client.

Pendant ce processus, le résolveur récursif conserve en cache les informations provenant des serveurs de noms faisant autorité. Ainsi, si un client demande l’adresse IP d’un nom de domaine récemment demandé par un autre client, le résolveur peut éviter de contacter à nouveau les serveurs de noms et fournir directement l’enregistrement depuis son cache.

La plupart des utilisateurs d’Internet utilisent un résolveur récursif fourni par leur fournisseur d’accès à Internet (FAI), mais il existe d’autres options, comme le résolveur 1.1.1.1 de Cloudflare.

Quelle est la différence entre un serveur DNS de référence et un résolveur DNS récursif ?

Le DNS de référence

Un serveur DNS de référence, aussi appelé serveur DNS autoritaire, est la source officielle des informations DNS d’un domaine.

Le rôle du serveur DNS autoritaire est de stocker les enregistrements DNS d’un domaine donné, tels que :

- A / AAAA : adresse IP d’un site web

- MX : serveurs de messagerie

- TXT : SPF, DKIM, vérifications

- NS : serveurs DNS du domaine

Lorsqu’il est interrogé, il répond avec autorité, car il détient les données d’origine.

Exemples de serveurs DNS autoritaires :

- Serveurs DNS d’un hébergeur web

- Cloudflare (mode autoritaire)

- OVH, Gandi, Infomaniak, AWS Route 53

Le DNS récursif

Un résolveur DNS récursif est le serveur DNS que votre ordinateur, smartphone ou serveur interroge en premier lorsqu’il veut accéder à un site web.

Son rôle est de trouver la réponse DNS complète pour l’utilisateur, même s’il doit interroger plusieurs serveurs DNS intermédiaires.

Lorsqu’il reçoit une requête DNS :

- Il vérifie son cache DNS

-

Si nécessaire, il interroge :

- les serveurs racine

- les serveurs TLD (.fr, .com, .org…)

- le serveur DNS autoritaire

- Il stocke la réponse en cache (selon le TTL)

- Il retourne la réponse finale au client

Il ne possède pas les données, il les résout.

Exemples de résolveurs DNS récursifs :

- DNS du fournisseur d’accès Internet (FAI)

- Google DNS :

8.8.8.8 - Cloudflare DNS :

1.1.1.1 - Quad9 :

9.9.9.9 - Unbound ou BIND en mode récursif

Qu’est-ce qu’un DNS racine ?

Tous les résolveurs DNS connaissent les 13 serveurs DNS racine. Ces serveurs représentent la première étape dans la recherche d’enregistrements DNS par un résolveur récursif. Lorsqu’un résolveur récursif envoie une requête contenant un nom de domaine, un serveur racine répond en orientant le résolveur vers un serveur de noms TLD, selon l’extension du domaine (comme .com, .net, .org, etc.). Ces serveurs de noms racine sont gérés par une organisation à but non lucratif appelée Internet Corporation for Assigned Names and Numbers (ICANN).

Il est important de noter que même s’il existe 13 types de serveurs de noms racine, cela ne signifie pas qu’il n’y a que 13 machines dans le système. Il y a de nombreuses copies de chaque type de serveur réparties à travers le monde, utilisant le routage Anycast pour offrir des réponses rapides. En tout, il existe environ 600 serveurs de noms racine différents.

Les serveurs DNS racines sont nommés par lettre lettre, de A à M, en voici la liste :

- A Root : opéré par Verisign, Inc

- B Root : opéré par l’Institut des sciences de l’information de l’USC (ISI)

- C Root : opéré par Cogent Communications

- D Root : opéré par l’Université du Maryland

- E Root : opéré par la NASA Ames Research Center

- F Root : opéré par Internet Systems Consortium, Inc. (ISC)

- G Root : opéré par la Défense des systèmes d’information de la DISA

- H Root : opéré par l’US Army Research Lab

- I Root : opéré par Netnod

- J Root : opéré par Verisign, Inc

- K Root : opéré par le RIPE NCC

- L Root : opéré par l’ICANN

- M Root : opéré par WIDE Project

Qu’est-ce qu’un serveur TLD ?

Un serveur de noms TLD stocke les informations relatives à tous les noms de domaine qui partagent une même extension, comme .com, .net, ou tout ce qui suit le dernier point dans une URL. Par exemple, un serveur de noms TLD pour .com contient les informations pour chaque site web se terminant par .com. Ainsi, si un utilisateur recherche thisip.pw, après avoir obtenu une réponse d’un serveur de noms racine, le résolveur récursif enverra une requête à un serveur de noms TLD .com, qui répondra en indiquant le serveur de noms faisant autorité pour ce domaine.

Les serveurs de noms TLD sont gérés par l’IANA, qui est une branche de l’ICANN. L’IANA divise les serveurs TLD en deux catégories principales :

- Domaines génériques de premier niveau : ce sont des domaines qui ne sont pas liés à un pays spécifique. Les TLD génériques les plus connus incluent .com, .org, .net, .edu, et .gov

- Domaines de premier niveau de code de pays : ces domaines sont spécifiques à un pays ou à une région, comme .uk, .us, .ru, et .jp

Il existe également une troisième catégorie pour les domaines d’infrastructure, bien qu’elle soit rarement utilisée. Cette catégorie a été créée pour le domaine .arpa, un domaine de transition utilisé lors de la création du DNS moderne. Son importance aujourd’hui est principalement historique.

Qu’est-ce qu’un nom de référence ?

Lorsqu’un résolveur récursif reçoit une réponse d’un serveur de noms de domaine de premier niveau (TLD), cette réponse redirige le résolveur vers un serveur de noms faisant autorité. Ce serveur est généralement la dernière étape du processus de résolution vers une adresse IP. Il contient des informations spécifiques au nom de domaine qu’il gère, comme thisip.pw, et peut fournir l’adresse IP à partir de l’enregistrement DNS A au résolveur récursif.

Si le domaine possède un enregistrement CNAME (alias), il donnera au résolveur un domaine alias. Dans ce cas, le résolveur récursif devra effectuer une nouvelle requête DNS pour obtenir l’enregistrement final d’un serveur de noms faisant autorité, souvent un enregistrement A avec une adresse IP.

Les DNS MX pour la gestion des courriels

Qu’est-ce qu’un DNS MX ?

Un enregistrement DNS MX (Mail Exchange) est un type d'enregistrement dans le système de noms de domaine (DNS) qui spécifie les serveurs de messagerie responsables de la réception des courriels pour un nom de domaine particulier. Lorsqu'un courriel est envoyé à une adresse se terminant par @thisip.pw, le serveur de messagerie de l'expéditeur interroge le DNS pour obtenir les enregistrements MX associés à @thisip.pw.

Ces enregistrements indiquent :

- Quels serveurs acceptent les courriels pour le domaine

- La priorité des serveurs si plusieurs sont listés, grâce à une valeur numérique : un nombre plus petit indique une priorité plus élevée

Par exemple, si le domaine dispose de plusieurs serveurs de messagerie, les enregistrements MX permettent de définir un ordre de préférence. Si le serveur avec la priorité la plus élevée est indisponible, le système tentera de contacter le suivant dans la liste.

En résumé, les enregistrements DNS MX sont essentiels pour le routage correct des courriels, en indiquant aux expéditeurs où diriger les messages destinés à un domaine spécifique.

Qu’est-ce que le SPF ?

Le SPF (Sender Policy Framework) est un protocole d'authentification des courriels qui permet aux propriétaires de domaines de spécifier quels serveurs de messagerie sont autorisés à envoyer des courriels en leur nom. En publiant une politique SPF dans les enregistrements DNS de leur domaine, les serveurs de messagerie récepteurs peuvent vérifier si un courriel provient d'une source autorisée, contribuant ainsi à réduire le spam, le phishing et l'usurpation d'identité.

Comment fonctionne le SPF ?

-

Publication d'un enregistrement SPF :

- Le propriétaire du domaine crée un enregistrement DNS de type TXT contenant la politique SPF

- Cet enregistrement énumère les adresses IP ou les serveurs autorisés à envoyer des courriels pour ce domaine

-

Envoi du courriel :

- Lorsqu'un courriel est envoyé depuis le domaine, le serveur de messagerie de l'expéditeur inclut le domaine

-

Vérification par le serveur récepteur :

- Le serveur de messagerie du destinataire reçoit le courriel et extrait le domaine de l'expéditeur

- Il consulte l'enregistrement SPF de ce domaine dans le DNS

- Il compare l'adresse IP de l'expéditeur avec les adresses autorisées dans l'enregistrement SPF

-

Décision du serveur récepteur :

- Si l'adresse IP est autorisée : le courriel est considéré comme authentique et est livré normalement

- Si l'adresse IP n'est pas autorisée : le serveur récepteur peut choisir de rejeter le courriel, de le marquer comme spam ou de le traiter selon ses propres politiques

Avantages du SPF

- Réduction du spam et du phishing : empêche les expéditeurs non autorisés d'envoyer des courriels en utilisant votre domaine, protégeant ainsi les destinataires contre les tentatives de fraude

- Protection de la réputation du domaine : maintient la confiance des destinataires et des fournisseurs de services de messagerie envers votre domaine, améliorant la délivrabilité de vos courriels légitimes

- Conformité aux normes de sécurité : SPF est souvent requis pour se conformer aux meilleures pratiques en matière de sécurité des courriels, notamment dans les environnements professionnels

Exemple d'un enregistrement SPF

v=spf1 ip4:192.0.2.0/24 include:_spf.google.com -all

Explication des composants :

v=spf1: indique la version du protocole SPF utiliséeip4:192.0.2.0/24: autorise les adresses IP dans la plage spécifiée à envoyer des courriels pour le domaineinclude:_spf.google.com: inclut les serveurs autorisés par Google (utile si vous utilisez G Suite pour les courriels)-all: signifie que toutes les autres adresses IP non spécifiées doivent être rejetées

Points importants lors de la mise en œuvre du SPF

- Exactitude de l'enregistrement : une configuration incorrecte peut entraîner le rejet de vos courriels légitimes. Assurez-vous que tous les serveurs de messagerie que vous utilisez sont inclus

- Limite de 10 recherches DNS : SPF impose une limite de 10 mécanismes qui génèrent des recherches DNS (

include,a,mx, etc.). Dépasser cette limite peut entraîner un échec de la vérification SPF - Problèmes avec le transfert des courriels : SPF peut échouer lorsque les courriels sont transférés, car l'adresse IP du serveur intermédiaire n'est pas autorisée dans votre enregistrement SPF. L'utilisation conjointe de DKIM et DMARC peut aider à atténuer ce problème

- Mises à jour régulières : si vous ajoutez de nouveaux serveurs de messagerie ou utilisez des services tiers pour envoyer des courriels (comme des services de marketing par courriel), vous devez mettre à jour votre enregistrement SPF en conséquence

Combinaison avec DKIM et DMARC

- DKIM (DomainKeys Identified Mail) : ajoute une signature numérique à vos courriels, permettant aux serveurs récepteurs de vérifier que le message n'a pas été altéré

- DMARC (Domain-based Message Authentication, Reporting, and Conformance) : utilise SPF et DKIM pour fournir une politique sur la manière de traiter les courriels non authentifiés et fournit des rapports sur les tentatives d'usurpation

En combinant SPF, DKIM et DMARC, vous renforcez considérablement la sécurité de vos communications par courriel.

Comment configurer un enregistrement SPF

-

Identifiez tous les serveurs qui envoient des courriels pour votre domaine :

- Serveurs de messagerie internes

- Services tiers (marketing par courriel, CRM, etc.)

-

Créez l'enregistrement SPF :

- Rassemblez les adresses IP et les domaines à inclure

- Utilisez les mécanismes SPF appropriés (

ip4,ip6,include, etc.)

-

Ajoutez l'enregistrement au DNS de votre domaine :

- Accédez à la zone DNS de votre domaine via votre hébergeur ou registraire

- Ajoutez un nouvel enregistrement de type TXT avec le nom de votre domaine (ou '@' pour le domaine racine) et collez la politique SPF

-

Vérifiez la configuration :

- Utilisez des outils en ligne pour valider votre enregistrement SPF et vous assurer qu'il ne dépasse pas les limites

En résumé, le SPF est un élément essentiel pour sécuriser vos communications par courriel. Il permet aux serveurs récepteurs de vérifier que les courriels proviennent de sources autorisées par le propriétaire du domaine, réduisant ainsi le risque de spam et de phishing. Une mise en œuvre correcte du SPF, en combinaison avec DKIM et DMARC, contribue à protéger votre domaine et à maintenir la confiance dans vos courriels.

Qu’est-ce que DKIM ?

Le DKIM (DomainKeys Identified Mail) est un protocole d'authentification des courriels qui permet au destinataire de vérifier que le message reçu provient bien du domaine de l'expéditeur et qu'il n'a pas été altéré en transit. Il fonctionne en ajoutant une signature numérique aux en-têtes du courriel, qui peut être vérifiée par le serveur récepteur à l'aide d'une clé publique publiée dans le DNS du domaine de l'expéditeur.

Comment fonctionne DKIM ?

-

Signature du courriel par l'expéditeur :

- Lorsqu'un courriel est envoyé, le serveur de messagerie de l'expéditeur génère une signature numérique unique en utilisant une clé privée. Cette signature est basée sur certains éléments du courriel, tels que les en-têtes et le corps du message

- La signature est ajoutée au courriel sous la forme d'un en-tête

DKIM-Signature

-

Publication de la clé publique dans le DNS :

- Le propriétaire du domaine publie la clé publique correspondante dans un enregistrement DNS de type TXT ou CNAME, généralement sous un sous-domaine spécifique appelé « sélecteur »

- Ce sélecteur est inclus dans l'en-tête DKIM pour que le serveur récepteur sache où trouver la clé publique

-

Vérification par le serveur récepteur :

- Le serveur de messagerie du destinataire extrait l'en-tête

DKIM-Signaturedu courriel - Il utilise le sélecteur pour récupérer la clé publique dans le DNS du domaine de l'expéditeur

- La clé publique sert à vérifier la signature numérique. Si la vérification réussit, cela confirme que le courriel n'a pas été modifié et qu'il provient bien du domaine indiqué

- Le serveur de messagerie du destinataire extrait l'en-tête

Avantages DKIM

- Authenticité du message : assure que le courriel a été envoyé par un serveur autorisé par le propriétaire du domaine

- Intégrité du message : garantit que le contenu du courriel n'a pas été altéré pendant le transit

- Protection contre le spam et le phishing : réduit les risques que des expéditeurs malveillants envoient des courriels en se faisant passer pour votre domaine

- Amélioration de la délivrabilité : les courriels signés avec DKIM ont plus de chances d'atteindre la boîte de réception du destinataire plutôt que le dossier spam

Intégration avec SPF et DMARC

- SPF : spécifie quelles adresses IP sont autorisées à envoyer des courriels pour un domaine

- DKIM : fournit une signature numérique pour vérifier l'intégrité et l'authenticité du courriel

- DMARC : utilise SPF et DKIM pour permettre aux propriétaires de domaines de définir une politique sur la manière dont les courriels non authentifiés doivent être traités et fournit des rapports sur les tentatives d'usurpation

En combinant SPF, DKIM et DMARC, les domaines peuvent renforcer significativement la sécurité de leurs communications par courriel et réduire les risques liés au spam et au phishing.

Exemple d'un enregistrement DKIM dans le DNS

Supposons que vous avez un sélecteur nommé default pour votre domaine thisip.pw. L'enregistrement DNS ressemblerait à ceci : default._domainkey.thisip.pw IN TXT "v=DKIM1; k=rsa; p=MIIBIjANBgkqh…"

default: le sélecteur utilisé pour identifier la clé spécifique_domainkey: un sous-domaine standard utilisé pour les enregistrements DKIMv=DKIM1: indique la version du protocole DKIM utiliséek=rsa: spécifie l'algorithme cryptographique utilisép=: contient la clé publique en elle-même, qui est une longue chaîne de caractères encodée

En résumé, le DKIM est un mécanisme essentiel pour sécuriser les courriels, en permettant aux destinataires de vérifier que les messages proviennent réellement du domaine indiqué et qu'ils n'ont pas été modifiés en cours de route. L'implémentation de DKIM, en conjonction avec SPF et DMARC, contribue à protéger la réputation de votre domaine et à assurer la confiance dans vos communications par courriel.

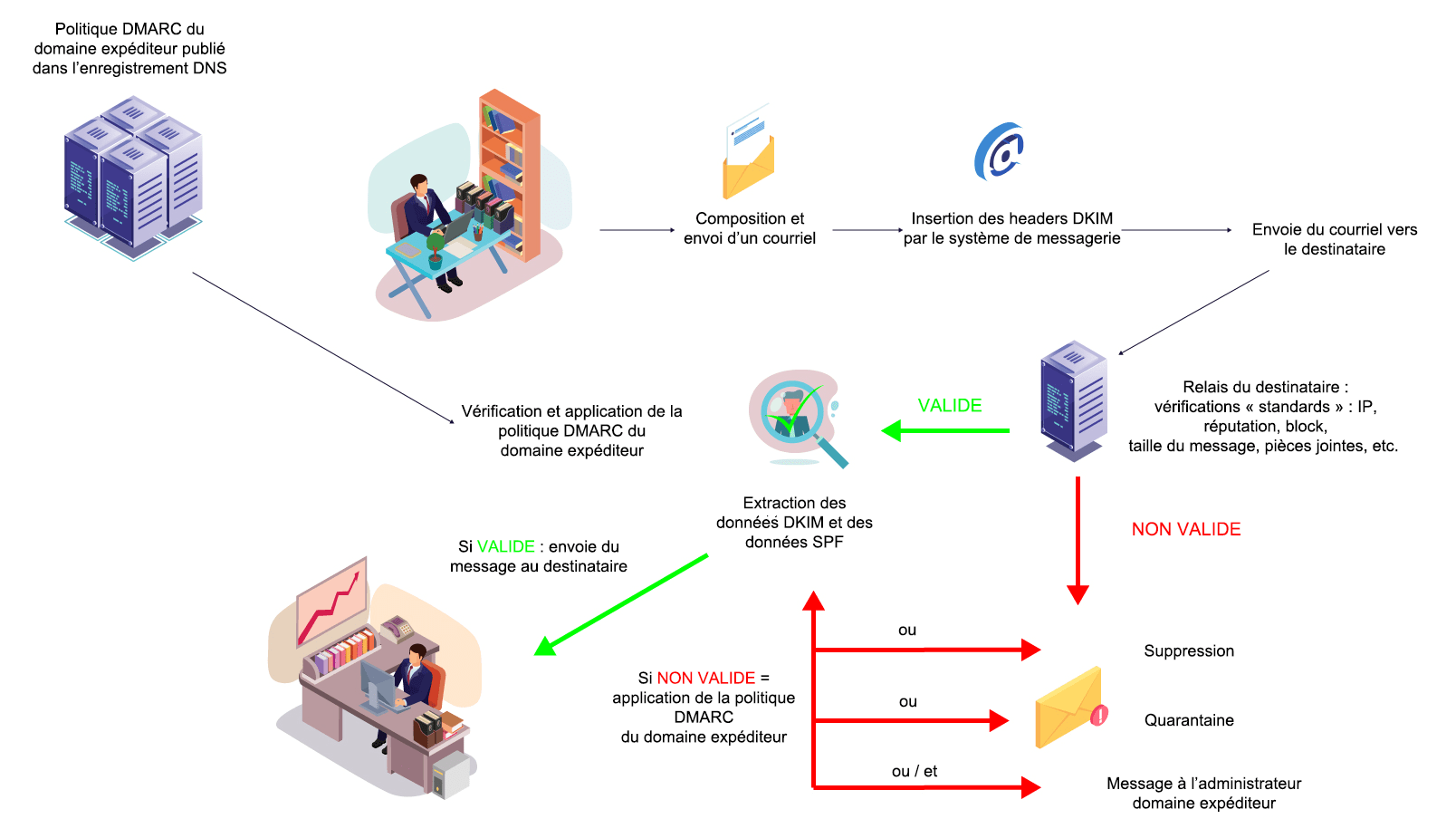

Qu’est-ce que DMARC ?

Le DMARC (Domain-based Message Authentication, Reporting, and Conformance) est un protocole d'authentification des courriels qui vise à réduire les abus tels que le phishing et le spam en permettant aux propriétaires de domaines de publier une politique indiquant comment les courriels non authentifiés doivent être traités. DMARC s'appuie sur les protocoles SPF (Sender Policy Framework) et DKIM (DomainKeys Identified Mail) pour vérifier l'authenticité des messages.

Comment fonctionne DMARC ?

-

Publication d'un enregistrement DMARC dans le DNS :

- Le propriétaire du domaine crée un enregistrement DNS de type TXT sous la forme

_dmarc.thisip.pw - Cet enregistrement contient des informations sur la politique DMARC, y compris comment traiter les courriels qui échouent aux vérifications SPF et DKIM, et où envoyer les rapports

- Le propriétaire du domaine crée un enregistrement DNS de type TXT sous la forme

-

Vérification par le serveur récepteur :

- Lorsqu'un courriel est reçu, le serveur de messagerie du destinataire effectue les vérifications SPF et DKIM

- Il compare ensuite le domaine de l'expéditeur dans l'en-tête

From:avec les domaines utilisés dans les vérifications SPF et DKIM pour s'assurer qu'ils sont alignés (c'est-à-dire qu'ils correspondent ou sont sous le même domaine)

-

Application de la politique DMARC :

-

En fonction des résultats des vérifications et de la politique DMARC du domaine de l'expéditeur, le serveur récepteur décide de l'action à entreprendre :

- Aucune action (

p=none) : le message est traité normalement - Quarantaine (

p=quarantine) :le message est marqué comme suspect, souvent envoyé dans le dossier spam - Rejet (

p=reject) : le message est rejeté et ne parvient pas au destinataire

- Aucune action (

-

Rapports DMARC :

- Les serveurs récepteurs envoient des rapports agrégés et/ou forensiques à l'adresse spécifiée dans l'enregistrement DMARC

- Ces rapports permettent au propriétaire du domaine de surveiller les tentatives d'usurpation et l'efficacité de sa politique DMARC

-

En fonction des résultats des vérifications et de la politique DMARC du domaine de l'expéditeur, le serveur récepteur décide de l'action à entreprendre :

Avantages DMARC

- Protection renforcée contre le phishing et le spam : en combinant SPF et DKIM avec une politique claire, DMARC aide à empêcher les acteurs malveillants d'envoyer des courriels en utilisant frauduleusement votre domaine

- Visibilité accrue : les rapports DMARC fournissent des informations précieuses sur qui envoie des courriels en votre nom, ce qui peut aider à identifier et à corriger les problèmes

- Amélioration de la délivrabilité : les fournisseurs de messagerie considèrent les domaines avec DMARC comme plus sûrs, ce qui peut augmenter les chances que vos courriels légitimes atteignent la boîte de réception des destinataires

- Contrôle sur l'utilisation du domaine : DMARC permet aux propriétaires de domaines de spécifier comment traiter les courriels non conformes, offrant ainsi un meilleur contrôle sur leur domaine

Exemple d'un enregistrement DMARC

_dmarc.thisip.pw IN TXT "v=DMARC1; p=reject; rua=mailto:rapports@thisip.pw; ruf=mailto:alerte@thisip.pw; pct=100; sp=none; aspf=r; adkim=r;"

Explication des paramètres :

v=DMARC1: version du protocole DMARCp=reject: politique pour le domaine principal (ici, rejeter les courriels non conformes)rua=mailto:rapports@thisip.pw: adresse où les rapports agrégés doivent être envoyésruf=mailto:forensic@thisip.pw: adresse pour les rapports forensiques (détaillés)pct=100: pourcentage des courriels auxquels appliquer la politique (ici, 100%)sp=none: politique pour les sous-domaines (ici, aucune action)aspf=r: mode d'alignement SPF (relâché)adkim=r: mode d'alignement DKIM (relâché)

Étapes pour implémenter DMARC

-

Assurez-vous que SPF et DKIM sont correctement configurés :

- SPF : publiez un enregistrement DNS spécifiant les serveurs autorisés à envoyer des courriels pour votre domaine

- DKIM : configurez la signature des courriels sortants et publiez la clé publique dans votre DNS

-

Créez un enregistrement DMARC avec une politique initiale permissive :

- Commencez avec

p=nonepour surveiller sans affecter la délivrabilité - Configurez les adresses pour recevoir les rapports

- Commencez avec

-

Analysez les rapports DMARC :

- Examinez qui envoie des courriels en utilisant votre domaine

- Identifiez et corrigez les sources légitimes non conformes

- Détectez les tentatives d'usurpation

-

Renforcez progressivement la politique DMARC :

- Passez à

p=quarantinepour mettre en quarantaine les courriels non conformes - Finalement, utilisez

p=rejectpour rejeter les courriels non authentifiés

- Passez à

-

Surveillez continuellement :

- Continuez à analyser les rapports pour maintenir la sécurité et la conformité

Alignement dans DMARC

L'alignement est un concept clé dans DMARC qui assure que les domaines utilisés dans SPF et DKIM correspondent au domaine de l'en-tête From: visible par le destinataire.

- Alignement SPF : vérifie si le domaine utilisé dans l'enveloppe de l'expéditeur (Mail From) correspond au domaine de l'en-tête

From: - Alignement DKIM : vérifie si le domaine utilisé dans la signature DKIM correspond au domaine de l'en-tête

From:

Il existe deux modes d'alignement :

- Strict (

s) : les domaines doivent correspondre exactement - Relâché (

r) : les domaines peuvent être des sous-domaines du domaine principal

Intégration avec SPF et DKIM

- SPF seul : vérifie l'adresse IP de l'expéditeur, mais peut être contourné si l'en-tête

From:est falsifié - DKIM seul : assure l'intégrité du message, mais ne spécifie pas comment traiter les échecs

- DMARC avec SPF et DKIM : fournit une politique claire et des rapports, en s'assurant que le domaine de l'en-tête

From:est authentifié par SPF et/ou DKIM

En résumé, DMARC est un outil puissant pour renforcer la sécurité des courriels en permettant aux domaines d'indiquer aux serveurs récepteurs comment traiter les courriels non authentifiés. Ils fournissent des rapports détaillés pour surveiller et analyser l'utilisation de votre domaine en réduisant les risques associés au phishing, au spam et à l'usurpation d'identité.

La mise en œuvre de DMARC, en combinaison avec SPF et DKIM, est fortement recommandée pour toute organisation souhaitant protéger sa réputation et assurer la confiance dans ses communications par courriel.

Qu’est-ce qu’un DNS TXT ?

Un enregistrement DNS TXT (pour « Text ») est un type d'enregistrement dans le système de noms de domaine (DNS) qui permet aux administrateurs de domaines d'associer des informations textuelles à un nom de domaine. Ces enregistrements sont polyvalents et sont largement utilisés pour diverses applications, notamment en matière de sécurité, d'authentification des courriels et de vérification de propriété.

Fonctionnalités principales des enregistrements DNS TXT

-

Stockage de données textuelles arbitraires :

- Les enregistrements TXT peuvent contenir n'importe quelle chaîne de texte, offrant ainsi une grande flexibilité pour stocker des informations spécifiques au domaine

-

Authentification des courriels :

- SPF (Sender Policy Framework) : les politiques SPF sont publiées via des enregistrements TXT pour spécifier quels serveurs sont autorisés à envoyer des courriels pour le domaine

- DKIM (DomainKeys Identified Mail) : les clés publiques utilisées pour vérifier les signatures DKIM sont souvent stockées dans des enregistrements TXT

- DMARC (Domain-based Message Authentication, Reporting, and Conformance) : les politiques DMARC utilisent des enregistrements TXT pour définir comment les courriels non conformes doivent être traités

-

Vérification de propriété de domaine :

- Des services tels que Google Search Console, Microsoft Office 365 ou d'autres plateformes demandent aux propriétaires de domaines d'ajouter un enregistrement TXT spécifique pour prouver qu'ils contrôlent le domaine

-

Configuration de services et d'applications :

- Certains services utilisent des enregistrements TXT pour stocker des configurations ou des paramètres spécifiques nécessaires à leur fonctionnement

-

Politiques de sécurité :

- CSP (Content Security Policy) pour les courriels : utilisé pour définir des politiques de sécurité liées au contenu des courriels

Exemples d'enregistrements DNS TXT

Enregistrement SPF : v=spf1 include:_spf.thisip.pw ~all

Cet enregistrement indique que les serveurs listés dans _spf.thisip.pw sont autorisés à envoyer des courriels pour le domaine thisip.pw, et que tous les autres doivent être traités avec souplesse (~all).

Clé publique DKIM : v=DKIM1; k=rsa; p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8A…

Ici, la clé publique utilisée pour vérifier les signatures DKIM est publiée, permettant aux serveurs récepteurs de valider l'authenticité des courriels.

Politique DMARC : v=DMARC1; p=quarantine; rua=mailto:rapports@thisip.pw

Cette politique indique que les courriels non conformes doivent être mis en quarantaine, et que les rapports DMARC doivent être envoyés à rapports@thisip.pw.

Vérification de propriété pour Google sur le domaine google.com : google-site-verification=4ibFUgB-wXLQ_S7vsXVomSTVamuOXBiVAzpR5IZ87D0.

Cet enregistrement est utilisé par Google pour vérifier que vous êtes le propriétaire du domaine.

Vérification de propriété pour Apple sur le domaine google.com : apple-domain-verification=30afIBcvSuDV2PLX.

Cet enregistrement est utilisé par Apple pour vérifier que le propriétaire est en possession du domaine.

Pourquoi les enregistrements TXT sont importants

Sécurité des courriels : ils jouent un rôle crucial dans la lutte contre le spam et le phishing en permettant la mise en place de SPF, DKIM et DMARC.

Vérification de domaine : facilitent la validation de la propriété du domaine par des services tiers, améliorant ainsi l'intégration avec divers outils et plateformes.

Flexibilité : permettent d'ajouter des informations personnalisées pour des besoins spécifiques, offrant une grande souplesse dans la gestion du domaine.

Comment ajouter un enregistrement DNS TXT

- Accéder à la gestion DNS de votre domaine : connectez-vous au panneau de contrôle de votre hébergeur ou registraire de domaine

- Créer un nouvel enregistrement TXT : ajoutez un enregistrement de type TXT en spécifiant le nom (souvent '@' pour le domaine racine ou un sous-domaine spécifique) et la valeur texte requise

- Enregistrer les modifications : sauvegardez l'enregistrement et attendez la propagation DNS, qui peut prendre de quelques minutes à 48 heures

Points à considérer :

- Exactitude des informations : une erreur dans un enregistrement TXT, notamment pour SPF, DKIM ou DMARC, peut entraîner des problèmes de délivrabilité des courriels ou compromettre la sécurité

- Longueur maximale : bien que chaque chaîne dans un enregistrement TXT puisse contenir jusqu'à 255 caractères, il est possible de concaténer plusieurs chaînes pour stocker des valeurs plus longues

- Visibilité publique : les enregistrements DNS sont publics. Évitez d'y inclure des informations sensibles ou confidentielles

En résumé, un enregistrement DNS TXT est un outil polyvalent essentiel dans la gestion d'un domaine. Il permet d'associer des informations textuelles à un nom de domaine, jouant un rôle clé dans l'authentification des courriels, la sécurité, la vérification de propriété et la configuration de divers services. Une gestion appropriée des enregistrements TXT contribue à renforcer la confiance dans vos communications et services en ligne.

Comment changer mes DNS ?

Windows 10 et 11

- Ouvrez les Paramètres > Paramètres du PC

- Cliquez sur Réseau et Internet

- À gauche, sélectionnez sur Wi-Fi ou Ethernet selon le type de connexion que vous utilisez

- Cliquez sur votre connexion réseau active

- À la ligne Attribution du serveur DNS, cliquez sur Modifier

- Choisir Manuel dans la liste déroulante

- Activez IPv4 puis remplissez les champs DNS préféré et Autre DNS par les serveurs DNS primaires et secondaires souhaités

- Si disponible, faites de même avec IPv6

- Cliquez sur Enregistrer

- Redémarrer votre ordinateur

Windows XP, Vista, 7, 8, 8.1, 10 et 11 (Panneau de configuration)

- Ouvrez le Panneau de configuration > Réseau et Internet

- Cliquez sur Centre Réseau et partage

- Dans le panneau de gauche, cliquez sur Modifier les paramètres de la carte

- Double-cliquez ou faites un clic droit sur la connexion dont vous souhaitez modifier les DNS

- Dans la fenêtre, cliquez sur Propriétés

- Sélectionnez Protocole Internet version 4 (TCP/IPv4) puis cliquez sur Propriétés

- Cochez Utiliser l’adresse de serveur DNS suivante puis entrez les adresses IPv4 de votre DNS dans Serveur DNS préféré et Serveur DNS auxiliaire

- Si disponible, faites de même avec le protocole Protocole Internet version 6 (TCP/IPv6)

- Fermez les différentes fenêtres

- Redémarrer votre ordinateur

Windows 10 et 11 (PowerShell)

- Ouvrez PowerShell en tant qu’administrateur

- Identifier le nom de votre carte réseau :

Get-NetAdapter - Notez le nom de l’interface réseau (InterfaceAlias) dont vous souhaitez modifier les serveurs DNS. Par exemple : « Ethernet »

- Pour définir les DNS de FDN sur l’interface réseau « Ethernet » pour le protocole IPv4 :

Set-DnsClientServerAddress -InterfaceAlias "Ethernet" -ServerAddresses ("80.67.169.12", "80.67.169.40") - Pour le protocole IPv6 :

Set-DnsClientServerAddress -InterfaceAlias "Ethernet" -ServerAddresses ("2001:910:800::12", "2001:910:800::40") -AddressFamily IPv6 - Vérifier que les DNS ont bien été ajoutés à votre réseau :

Get-DnsClientServerAddress - Pour réinitialiser les serveurs DNS à leur valeur par défaut (ils seront désormais automatiquement définis via le DHCP) :

Set-DnsClientServerAddress -InterfaceAlias "Ethernet" -ResetServerAddresses - Redémarrer votre ordinateur

Windows XP, Vista, 7, 8, 8.1, 10 et 11 (invite de commandes)

- Ouvrez l’invite de commandes en tant qu’administrateur

- Identifier le nom de votre carte réseau :

netsh interface show interface - Notez le nom de l’interface réseau dont vous souhaitez modifier les serveurs DNS. Par exemple : « Wi-Fi » ou « Connexion au réseau local »

- Pour définir les serveurs DNS d’une interface réseau, saisissez les commandes suivantes :

-

-

pour le protocole IPv4 :

netsh interface ipv4 set dnsservers "Wi-Fi" static 1.1.1.1 primarynetsh interface ipv4 add dnsservers "Wi-Fi" 1.0.0.1 index=2

-

pour le protocole IPv6 :

netsh interface ipv6 set dnsservers "Wi-Fi" static 1.1.1.1 primarynetsh interface ipv6 add dnsservers "Wi-Fi" 1.0.0.1 index=2

-

pour le protocole IPv4 :

-

Pour définir les DNS de Cloudflare sur l’interface réseau « Wi-Fi » :

- pour le protocole IPv4 :

netsh interface ipv4 set dnsservers "Wi-Fi" static 1.1.1.1 primarynetsh interface ipv4 add dnsservers "Wi-Fi" 1.0.0.1 index=2

-

pour le protocole IPv6 :

netsh interface ipv6 set dnsservers "Wi-Fi" static 2606:4700:4700::1111 primarynetsh interface ipv6 add dnsservers "Wi-Fi" 2606:4700:4700::1001 index=2

- pour le protocole IPv4 :

-

Vérifiez que les DNS ont bien été définis sur l’interface réseau :

-

pour le protocole IPv4 :

netsh interface ipv4 show dnsservers "Wi-Fi"

-

pour le protocole IPv6 :

netsh interface ipv6 show dnsservers "Wi-Fi"

-

pour le protocole IPv4 :

- Pour réinitialiser les serveurs DNS à leur valeur par défaut (ils seront désormais automatiquement définis via le DHCP) :

netsh interface ipv4 set dnsservers "Wi-Fi" dhcp - Redémarrer votre ordinateur

Debian (CLI)

Méthode 1 : modification du fichier /etc/resolv.conf

-

Ouvrez le fichier

/etc/resolv.conf:sudo nano /etc/resolv.conf

-

Ajoutez ou modifiez les lignes pour spécifier vos serveurs DNS. Par exemple, pour utiliser les DNS de Google, vous pouvez écrire :

nameserver 8.8.8.8

nameserver 8.8.4.4

- Sauvegardez et quittez l'éditeur

-

Redémarrez les services réseau pour appliquer les changements :

sudo systemctl restart networking

Méthode 2 : configuration via /etc/network/interfaces

Si vous utilisez une configuration statique pour vos interfaces réseau, vous pouvez ajouter vos serveurs DNS dans le fichier /etc/network/interfaces

-

Ouvrez le fichier

/etc/network/interfaces:sudo nano /etc/network/interfaces

-

Trouvez l'interface que vous souhaitez modifier (par exemple

eth0) et ajoutez les lignes DNS comme suit :iface eth0 inet static

address 192.168.1.100

netmask 255.255.255.0

gateway 192.168.1.1

dns-nameservers 8.8.8.8 8.8.4.4

- Sauvegardez et quittez l'éditeur

-

Redémarrez les services réseau pour appliquer les changements :

sudo systemctl restart networking

Méthode 3 : utilisation de nmcli (pour NetworkManager)

Si vous utilisez NetworkManager pour gérer vos connexions réseau, vous pouvez utiliser l'outil nmcli pour configurer les serveurs DNS.

-

Affichez la liste des connexions disponibles :

nmcli connection show

-

Modifiez la connexion souhaitée (par exemple, Wired connection 1) pour définir les serveurs DNS :

sudo nmcli connection modify 'Wired connection 1' ipv4.dns "8.8.8.8 8.8.4.4"

-

Appliquez les changements en réactivant la connexion :

sudo nmcli connection down 'Wired connection 1' && sudo nmcli connection up 'Wired connection 1'

- Sauvegardez et quittez l'éditeur

-

Redémarrez les services réseau pour appliquer les changements :

sudo systemctl restart networking

Ubuntu

Méthode 1 : via Fichier de configuration

Depuis Ubuntu 18.04, vous devez effectuer la modification dans les configurations netplan à /etc/netplan/*.yaml, ce fichier pourrait être 50-cloud-init.yaml ou quelque chose comme 01-netcfg.yaml.

-

Ouvrez le fichier

/etc/netplan/01-netcfg.yaml:sudo nano /etc/netplan/01-netcfg.yaml

-

Remplacez :

nameservers:

addresses:

- 198.51.100.1

- 203.0.113.1

par

nameservers:

addresses:

- 185.222.222.222

- 45.11.45.11 -

Appliquez les modifications :

sudo netplan apply

-

Vous pouvez vérifier votre attribution DNS actuelle :

systemd-resolve --status

Méthode 2 : via l’interface graphique

- Cliquez sur l’icône Applications dans la barre de menu de gauche

- Cliquez sur Paramètres, puis sur Réseau

- Trouvez votre connexion Internet dans le volet de droite, puis cliquez sur l’icône en forme d'engrenage

- Cliquez sur l’onglet IPv4 ou IPv6 pour afficher vos paramètres DNS

- Définissez l’option Automatique sur l’entrée DNS sur Désactivé

- Remplacez ces adresses par les adresses DNS :

- IPv4 : 1.1.1.1, 1.0.0.1

- IPv6 : 2606:4700:4700::1111, 2606:4700:4700::1001

- Cliquez sur Appliquer, puis redémarrez votre navigateur

- Votre appareil dispose désormais de serveurs DNS plus rapides et plus privés